Riistvara Trooja hobuste rünnak võib ohustada nii koduarvuti kasutajat kui ka riigi digitaalset julgeolekut

Keskuse teadlased lõid uue kiibi ja tõestasid, et nende tootmise tsüklis on võimalik lihtsate vahendite ja lühikese ajaga paigaldada troojalased, mille abil saab rünnata IT-süsteeme, koguda kasutajaandmeid ja rikkuda teiste andmete turvalisust. Kõige hirmutavam on asja juures aga see, et uurijad kasutasid kiipidesse sissemurdmisel vabalt kättesaadavat tarkvara ning selleks kulus laboritingimustes pisut rohkem kui 60 minutit.

Uurimisrühm näitas, et seda tüüpi oht on palju tõenäolisem, kui seni arvati. "Me vaatlesime seda probleemi ühe kiibitehase pahatahtliku inseneri vaatenurgast," rääkis keskuse juht professor Samuel Pagliarini. "Soovisime teada saada, kas tootmisvalmis kiipi on võimalik sisse murda? Kui jah, siis kes saab seda teha? Milliste vahenditega? Või kui palju aega kuluks nende troojalaste sisestamiseks? Ainus viis küsimustele vastata, oli matkida rünnakut kavatseva isiku tegevust,” selgitas Pagliarini. Nagu selgus, on motiveeritud kurjategijal olemas juurdepääs kõikidele vajalikele tööriistadele, et seda tüüpi rünnakuid läbi viia.

Vana küsimus uue probleemi lahendamiseks

Teadlased on juba enam kui kaks aastakümmet oletanud, et riistvara Trooja hobuseid saab arvutikiipidesse sisestada nende valmistamise ajal. Need troojalased on pahatahtlikud elektroonikaskeemid, mille eesmärk on tavaliselt rikkuda arvutikiibis tehtavat arvutust või nutikama stsenaariumi korral võivad nad paljastada tundlikke andmeid, näiteks krüptograafias kasutatavaid võtmeid.

Seda on peetud põhimõtteliselt elluviidavaks ohuks arvestades kiipide tootmise hajutatust. Insenerid töötavad kiibid välja ja jagavad selle disaini kiibitehastega, misjärel toodetakse neist tuhandeid või isegi miljoneid kiipe. Kui tuua analoog maja ehitusega, siis annab arhitekt joonised ehitajale, kes asub selle alusel tööle. Kiibitehase rolli mängivad aga ehitustöölised. Mingil arusaamatul põhjusel soovivad viimased, et maja ehitus ei õnnestuks ja kukuks kokku. Sama võib juhtuda, kui kiibitehases töötab pahatahtlik töötaja ning soovib, et kiibist oleks võimalik kätte saada tundlikku informatsiooni.

Kasusaajate ring võib Pagliarini hinnangul olla märksa laiem ning siin pole lihtsaid vastuseid. „Näiteks võib olla mõni riik huvitatud teise riigi kriitilise infrastruktuuri ohustamisest. Samuti võib kiibitehase või projekteerimisfirma rahulolematu töötaja olla huvitatud ettevõtte maine kahjustamisest. Hüpoteesiks on seatud ka aktsiaturgude finantsmanipulatsioon,“ pakkus professor Pagliarini.

Kõige taga on ainult üks pahatahtlik töötaja

Professor Pagliarini selgitas, et hoolimata suurest akadeemilisest huvist on väga vähe teadustöid, mis on näidanud riistvaralise Trooja hobuse teostatavust. Selle teema varasemad tööd eeldavad lõputult võimekat, leidlikku ja läbinägelikku vastast, kes suudab mitmel viisil manipuleerida mistahes vooluringiga. TalTechi meeskond võttis kasutusele vaoshoituma ja realistlikuma lähenemise: kiibi valmistamisega tegeleb üks petis ja tal on nende muudatuste tegemiseks aega kõige rohkem paar tundi.

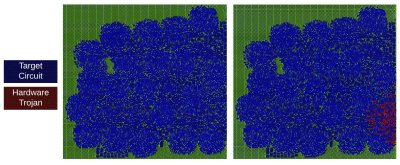

Projektis osalenud doktorant Tiago Diadami Perez töötas välja raamistiku Trooja hobuse sisestamiseks, põhjustades samal ajal minimaalseid häireid olemasolevas skeemis. See saavutatakse nutika sammu abil, mida skeemide projekteerijad on kasutanud juba aastaid ning mida kiibitegijate slängis nimetatakse ECO (ingl. k. Engineering Change Order).

"Kui kiibid saadetakse tootmisesse ja skeemis on tuvastamata viga, ei saa seda enam parandada. Uue projektiga tuleb alustada peaaegu nullist. ECO annab võimaluse teha paigutuses väikseid parandusi ja säästa aega ning ressursse. See, mida me tegime, on vastupidine: oleme kasutanud seda voogu vigade sisestamiseks, ”ütles Perez.

Teadlased olid alguses skeptilised ega olnud kindlad, kas nad on õigel teel. Siis otsustasid nad oma mängu täiustada, valides tõeliselt ambitsioonikad sihtahelad: kandidaatideks valiti mõned väga kiired ja väga tihedad krüptoskeemid, AES ja Present. Kui Trooja hobuse sisestamine ei õnnestuks ideaalselt mõjutaks see sihitud ahelate jõudlust ja vastane oleks potentsiaalselt paljastatud. Avastamise vältimiseks püstitasid teadlased hüpoteesi, et vastane võib otsustada paigutada Trooja hobused väikestesse "lünkadesse", mis on integraallülituse komponentide vahel. Üllatuseks leidsid nad lünki alati piisavalt ja isegi väga tihedates vooluringides.ˇ

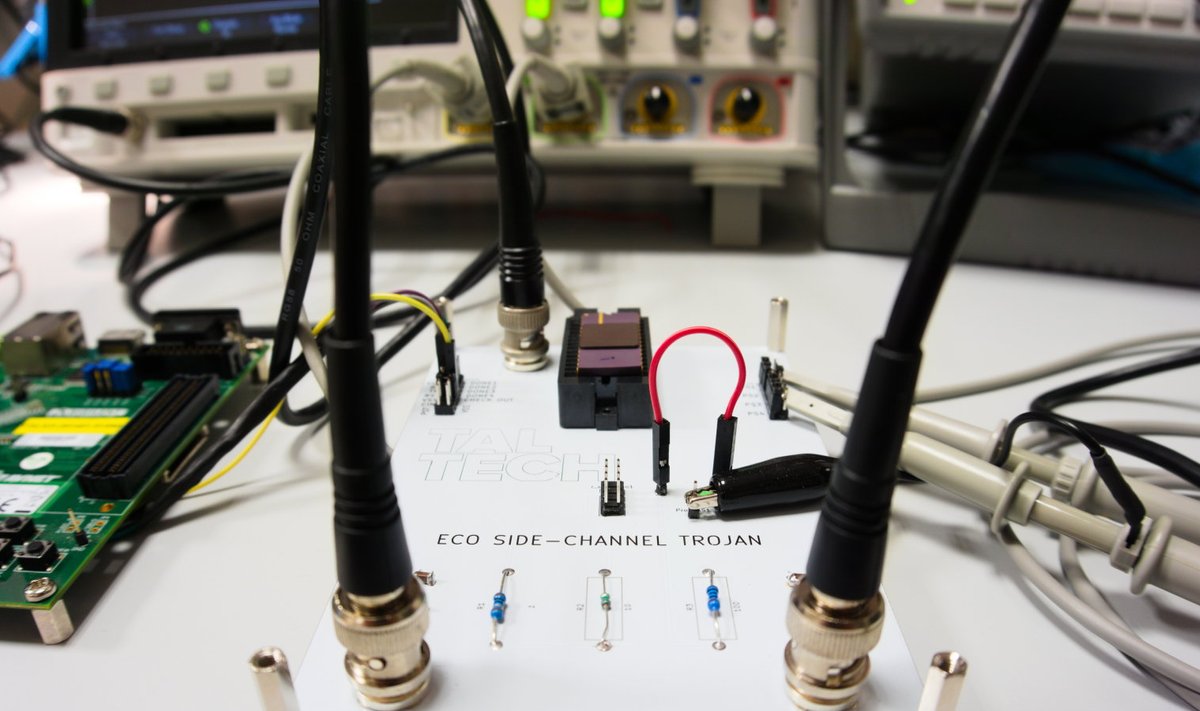

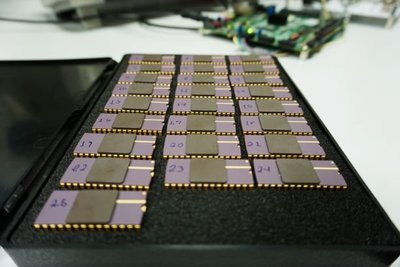

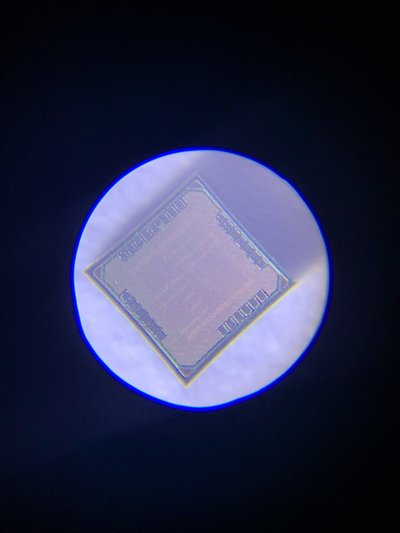

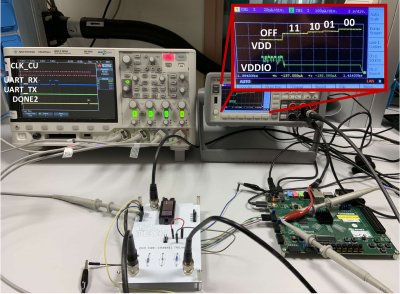

Seejärel otsustasid teadlased toota tõelise kiibi, mis sisaldab nelja Trooja hobuste varianti. Kiibi loomiseks kulus üle ühe aasta ja hobuse sisestamise protsessi viimistleti mitme kuu jooksul ning lõplik valmistamine tehases võttis veel kaks ja pool kuud. Kui toodetud kiibid TalTechi jõudsid, oli aeg neid testida. Mõnede tavaliste laboriseadmetega (ostsilloskoobid ja toiteallikad) varustatud teadlased kinnitasid teabeleket kõigilt neljalt Trooja hobuselt, kuid lõppkasutaja ei oleks kiibis olevat viga kuidagi märganud.

Teadlaste töölaud, kus teadlased kasutasid kiipidesse sisse murdmiseks tavapärast riist- ja tarkvara. Troojalaste sisestamiseks kulus pisut rohkem kui 60 minutit.

Kasutatud allikad:

T. Perez, M. Imran, P. Vaz and S. Pagliarini, "Side-Channel Trojan Insertion - a Practical Foundry-Side Attack via ECO," 2021 IEEE International Symposium on Circuits and Systems (ISCAS), 2021, pp. 1-5, doi: 10.1109/ISCAS51556.2021.9401481.

T. Perez and S. Pagliarini, "A Side-Channel Hardware Trojan in 65nm CMOS with 2uW precision and Multi-bit Leakage Capability," 2022 Asia and South Pacific Design Automation Conference (ASP-DAC UDC), 2022.

T. Perez and S. Pagliarini, "Hardware Trojan Insertion in Finalized Layouts: a Silicon Demonstration," arXiv:2112.02972 [cs], Dec. 2021. [Online] https://arxiv.org/abs/2112.02972

Uurimustöö on osaliselt rahastatud projekti IKT programm/IT Akadeemia raames, mida toetas Euroopa Liit läbi Euroopa Sotsiaalfondi. Osaliselt toetas seda ka Eesti Teadusagentuuri grant MOBERC35.